Содержание

Технология DDoS (распределенный отказ от обслуживания) представляет собой метод перегрузки информационных систем чрезмерным количеством обращений, что приводит к блокировке обработки легальных запросов.

Механизм действия DDoS-атак

Атакующие направляют огромное количество одновременных запросов на сервер, значительно превышающих его возможности по обработке, что делает ресурс недоступным для обычных пользователей.

Одиночные атаки типа DoS

Важно различать два типа атак - DoS и DDoS, так как они имеют существенные отличия.

Атака типа "Отказ в обслуживании" предполагает перегрузку информационной системы через сетевые запросы, осуществляемые с одного компьютера по отношению к конкретному серверу или домену.

Основные отличия между DoS и DDoS

Помимо использования единственного источника в DoS-атаках, они характеризуются меньшей эффективностью и большей заметностью. Запросы с одного IP легко выявляются администраторами, поэтому такие атаки проще нейтрализовать с помощью брандмауэра.

Факторы, побуждающие к DDoS-атакам

Рассмотрим главные мотивы злоумышленников.

Личная месть

IT-специалисты могут атаковать организации по личным причинам: правовые конфликты, желание отомстить, зависть к успехам конкурентов. Например, в 1999 году хакеры атаковали ФБР из-за угрозы преследования.

Политические протесты

Атаки на государственные ресурсы часто являются формой протеста против действий властей. В 2007 году снос памятника в Таллине спровоцировал массовые атаки на госучреждения.

Развлечения

DDoS становится популярным среди начинающих хакеров, которые используют их скорее для забавы, чем с серьезными намерениями.

Шантаж

Киберпреступники могут требовать выкуп под угрозой DDoS-атаки.

Конкурентная борьба

Компании могут атаковать конкурентов через их IT-инфраструктуру.

Последствия для бизнеса

DDoS-атаки вызывают простои, влекущие финансовые и нематериальные потери. Недоступность интернет-магазина приводит к упущенной прибыли и затратам на восстановление.

Такие инциденты также влияют на репутацию: клиенты могут предпочесть более стабильные площадки. Кроме того, сайты теряют позиции в поисковой выдаче, что снижает потенциальный трафик.

Обычные цели атак

Основными объектами крупных DDoS-атак становятся:

• Большие компании и госучреждения

• Финансовые организации

• Медицинские учреждения

• Устройства IoT

Организация DDoS-атак

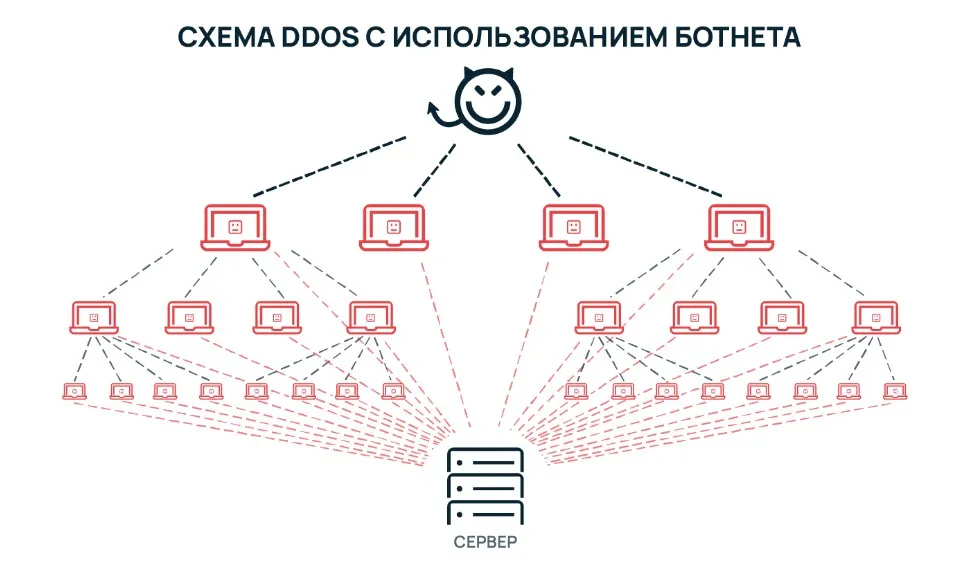

Серверы ограничены в обработке одновременных запросов, а каналы связи имеют ограниченную пропускную способность. Чтобы обойти эти ограничения, злоумышленники создают сеть зараженных компьютеров (ботнет).

Компьютеры в ботнете независимы друг от друга и используются для генерации избыточного трафика. Трояны устанавливаются удаленно и атакуют DNS-серверы, каналы связи и интернет-соединения.

Сигналы DDoS-атаки

Признаки атаки включают:

• Сбои в работе ПО и ОС

• Аномально высокую нагрузку на сервер

• Рост числа портовых запросов

• Однотипные действия

• Массовые запросы к сервисам

Классификация DDoS-атак и их характеристики

Атаки на транспортном уровне

Данный тип атак направлен на перегрузку защитных систем, центральной сети или балансировщиков нагрузки. Основным инструментом служит сетевой флуд - массовая генерация фиктивных запросов, блокирующих канал связи. Особое внимание уделяется методам обработки клиентских обращений к серверу.

Традиционно сетевые службы функционируют по принципу FIFO (первым пришел - первым обслужен). Однако во время флуда создается такой объем запросов, что ресурсов сервера недостаточно для завершения обработки первого обращения.

Виды транспортных атак:

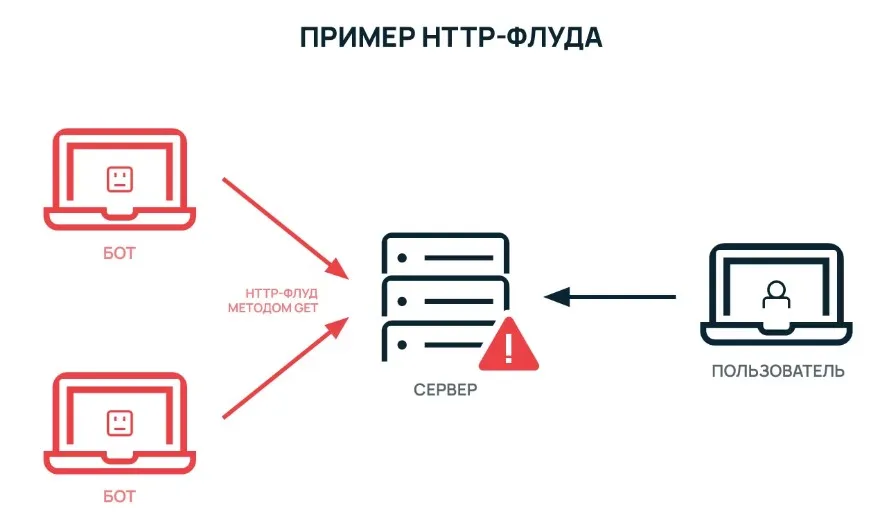

HTTP-перегрузка

Сервер подвергается чрезмерному количеству HTTP-запросов, что приводит к блокировке всех коммуникационных узлов.

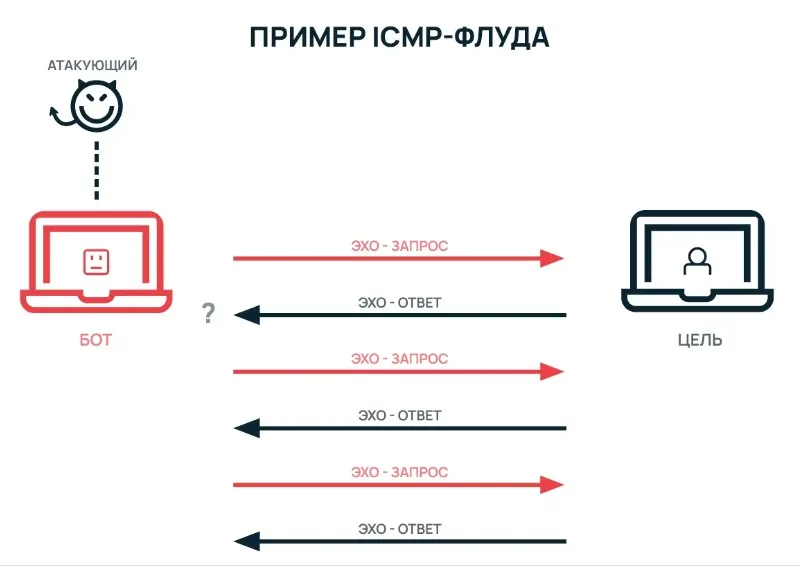

ICMP-наводнение

Сервер перегружается служебными командами, требующими обязательного ответа. Типичный пример - Ping-флуд, где непрерывно отправляются ICMP-пакеты для проверки доступности узла.

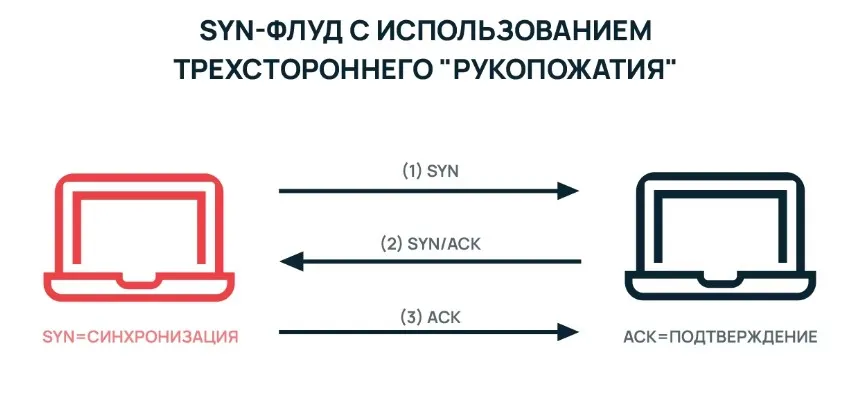

SYN-атака

На сервер направляется избыточное количество SYN-запросов для TCP-подключения. Согласно протоколу "тройного рукопожатия", сервер должен отвечать пакетом ACK, однако очередь SYN-пакетов переполняется из-за поддельных заголовков, направляющих ответы на несуществующие адреса.

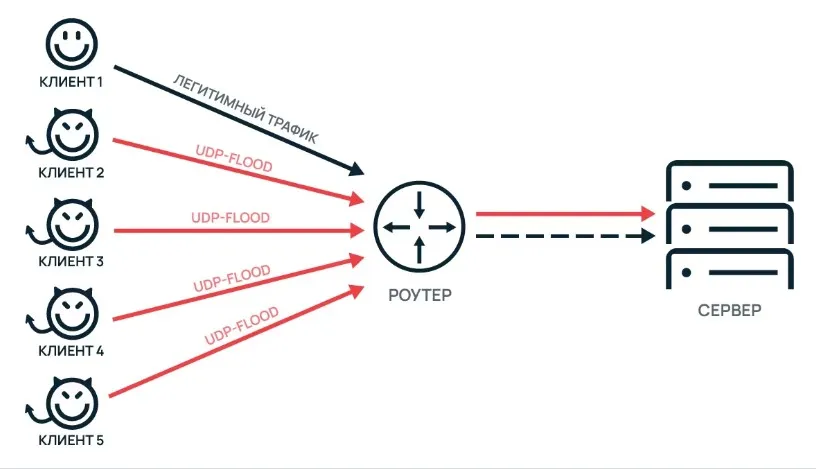

UDP-потоп

Цель получает множество UDP-запросов с подмененными IP-адресами отправителей. Сервер пытается обработать каждый пакет, определить соответствующее приложение и вернуть ответ, который уходит на ложные адреса из-за подмены источника.

MAC-переполнение

На серверные порты поступает поток пакетов с пустыми MAC-адресами.

Атаки на уровне инфраструктуры

Атаки уровня приложения (L7 модели OSI) воздействуют на оперативную память, процессорное время и систему хранения данных без перегрузки канала связи.

Основные разновидности:

Вычислительная перегрузка

Процессор получает множество запросов на сложные вычисления, что приводит к сбоям и блокировке доступа пользователей к серверным ресурсам.

Дисковое переполнение

Злоумышленники заполняют дисковое пространство бесполезными данными через вредоносный код. Особенно уязвимы веб-серверы, активно работающие с файловой системой. Заполнение происходит через лог-файлы, что можно предотвратить ограничением их размера.

Обход квот

Атакующие используют CGI-интерфейс сервера для несанкционированного использования аппаратных ресурсов.

Отсутствие пользовательской проверки

Позволяет злоумышленникам бесконечно эксплуатировать серверные ресурсы.

Методы атак и защитные меры против DDoS

Альтернативные методы воздействия

Одним из способов является искусственная имитация перегрузки системы, что временно блокирует доступ к сетевому узлу.

Атаки на уровне приложений

Эти атаки эксплуатируют недостатки серверного программного обеспечения. Примером служит "Ping of Death" - переполнение буфера памяти через поток ICMP-пакетов.

DNS как цель атак

Злоумышленники могут использовать:

• Уязвимости DNS-программного обеспечения

• Отключение DNS-сервиса, что делает сайт недоступным для пользователей

Методы защиты от DDoS

Наиболее действенный подход - фильтрация подозрительного трафика провайдером или хостингом с использованием специализированного оборудования.

Рекомендации для владельцев ресурсов:

1. Анализ безопасности продукта:

- Проверка на этапе разработки

- Регулярное обновление ПО

- Поддержание нескольких серверных сред

- Использование систем контроля версий

2. Управление доступом:

- Многоуровневая система привилегий

- Актуальный список доступов

- Своевременное отключение уволенных сотрудников

- Ограничение доступа к админ-панели

3. Технические меры:

- Регулярное сканирование на уязвимости

- Применение брандмауэров

- Использование CDN

- Ведение списков контроля доступа

- Очистка DNS-кэша

- Защита форм обратной связи

4. Инфраструктурные решения:

- Перенаправление вредоносного трафика

- Распределенное хранение данных

- Резервное копирование

- Применение аппаратных средств защиты

- Выбор надежного хостинг-провайдера

Защита DNS-систем

Простого использования брандмауэров недостаточно. Рекомендуется:

• Фильтрация TCP-трафика через облачные сервисы

• Мониторинг DNS-активности

• Расширение ресурсов DNS

• Применение RRL

• Создание отказоустойчивых конфигураций

Географическая распределенность DNS

Два основных подхода:

Anycast:

- Общий IP для всех серверов

- Автоматическое направление запросов

- Более эффективное распределение нагрузки

Unicast:

- Уникальный IP для каждого сервера

- Случайная балансировка нагрузки

- Проще в реализации

- Меньше защищенность

Пост-атака действия

Не существует абсолютной защиты от DDoS. Необходимо:

• Разработать план реагирования

• Избегать поспешных решений

• Связаться с провайдером

• Настроить резервное копирование

• Проанализировать логи атаки

• Усилить защитные механизмы

• Привлечь специалистов по информационной безопасности

Значимые DDoS-атаки и другие виды киберугроз

Исторические примеры крупных атак

Первая масштабная атака произошла в 2000 году, когда под удар попали ключевые интернет-ресурсы: eBay, Amazon, CNN и Yahoo. Атаку совершил 16-летний хакер с помощью собственноручно разработанной программы Sinkhole, которая перегрузила серверы жертв.

Опасный "Пинг смерти" был особенно популярен в 1990-х годах. Этот метод увеличивал размер ICMP-пакетов до 65535 байт, что приводило к перегрузке канала связи и недоступности ресурсов. В то время серверные программы не проверяли размер входящих пакетов, что делало их уязвимыми.

В 2013 году конфликт между голландским хостинг-провайдером Cyberbunker и организацией Spamhaus привел к масштабной атаке. CDN CloudFlare приняла первый удар, после чего трафик распространился на провайдеров компании. Нагрузка достигла 300 Гбит/с благодаря методу DNS amplification, который использует рекурсивные запросы с поддельными адресами для усиления атаки.

В 2016 году была зафиксирована атака мощностью 1 Тбит/с, которую удалось успешно отразить.

Альтернативные методы кибератак

Помимо DDoS существуют другие виды атак на информационные системы:

• APT-атаки (продвинутые постоянные угрозы)

• MITM-атаки (атака "человек посередине")

• Многовекторные атаки

• APDoS-атаки (расширенный постоянный отказ в обслуживании)

• IP-спуфинг (подмена IP-адресов)

• Атаки нулевого дня (эксплуатация ранее неизвестных уязвимостей)

Метод DNS amplification остается опасным инструментом, так как использует DNS-серверы вместо обычных компьютеров, что делает атаку более эффективной по сравнению с традиционными ботнетами.

Выбор надежного хостинга играет ключевую роль в защите CMS от DDoS-атак. Современные системы управления контентом, такие как WordPress, Joomla или Opencart, особенно уязвимы к перегрузкам из-за их популярности и открытой архитектуры. Хостинг-провайдер с качественной системой фильтрации трафика, поддержкой CDN и средствами мониторинга поможет предотвратить атаки еще на стадии входящего трафика. При этом важно выбирать тарифы с учетом возможности масштабирования ресурсов, чтобы обеспечить стабильную работу CMS даже при резком увеличении нагрузки.