Содержание

Представьте себе огромный городской порт. Корабли прибывают и отчаливают, грузы перемещаются между причалами, а люди спешат по своим делам. Теперь представьте, что каждый причал — это сетевой порт, а корабли — это данные, которые курсируют между компьютерами в сети. Если вы не следите за тем, какие причалы открыты и кто может к ним подойти, ваш "порт" становится лёгкой добычей для злоумышленников.

Сетевые порты — это ключевые точки взаимодействия между устройствами в интернете или локальной сети. Они позволяют программам обмениваться данными, но одновременно создают уязвимости. Неправильно настроенные или открытые порты могут стать входной дверью для хакеров. Чтобы избежать проблем, нужно разобраться, как работают порты, какие риски они несут и как правильно их защитить. Это руководство поможет вам превратиться из случайного наблюдателя в опытного капитана, который знает, как управлять своим цифровым портом.

Подготовка к плаванию: что нужно знать перед началом работы с портами

Прежде чем начать работу с сетевыми портами, важно разобраться в нескольких ключевых концепциях:

-

Что такое сетевые порты?

Порт — это логический канал связи, через который программы обмениваются данными. Каждый порт имеет номер (от 0 до 65535), который определяет тип данных. Например, порт 80 используется для HTTP-трафика, а порт 22 — для SSH. -

Какие бывают типы портов?

- TCP (Transmission Control Protocol): обеспечивает надёжную доставку данных. Используется для таких протоколов, как HTTP, FTP, SMTP.

- UDP (User Datagram Protocol): менее надёжен, но быстрее. Применяется для потокового видео, онлайн-игр и VoIP.

-

Что такое открытый порт?

Открытый порт — это порт, который готов принимать входящие соединения. Закрытый порт блокирует все попытки подключения. -

Инструменты для проверки портов:

- Nmap: мощный сканер портов, который позволяет узнать, какие порты открыты на вашем сервере.

- Netstat: утилита для просмотра активных соединений.

- Telnet: простой способ проверить доступность порта.

-

Основные принципы безопасности:

- Минимизация количества открытых портов.

- Использование шифрования для защиты данных.

- Настройка правил фильтрации трафика.

Разобравшись с этими основами, вы сможете лучше понять, как защитить свои системы от внешних угроз.

Поверхность атаки: почему открытые порты опасны

Каждый открытый порт — это потенциальная точка проникновения для злоумышленников. Чем больше портов открыто, тем шире поверхность атаки. Представьте, что ваш сервер — это замок. Если вы оставляете все ворота открытыми, враги легко найдут слабое место. Поэтому важно минимизировать количество открытых портов и строго контролировать, кто может к ним обращаться.

Как злоумышленники используют открытые порты:

- Сканирование портов: Хакеры используют инструменты, такие как Nmap, чтобы найти открытые порты.

- Эксплуатация уязвимостей: Если на порту работает уязвимая программа, её можно взломать.

- Перехват трафика: Открытые порты без шифрования позволяют перехватывать данные.

Даже если порт необходим для работы, его следует защищать с помощью межсетевых экранов, ограничений IP-адресов и других методов.

Сценарий первый: когда белый адрес задан на сетевом интерфейсе

В этом сценарии ваш сервер имеет белый (публичный) IP-адрес, напрямую доступный из интернета. Это удобно для обслуживания пользователей, но также увеличивает риск атак.

Что делать:

-

Определите необходимые порты:

Убедитесь, что открыты только те порты, которые действительно нужны. Например, для веб-сервера достаточно портов 80 (HTTP) и 443 (HTTPS). -

Настройте минимальные права доступа:

Разрешите подключение только с доверенных IP-адресов, если это возможно. -

Используйте шифрование:

Для HTTP используйте HTTPS, чтобы защитить данные от перехвата. -

Регулярно проверяйте открытые порты:

Используйте Nmap или аналогичные инструменты для мониторинга.

Пример:

Если вы запускаете веб-сервер Apache, откройте порты 80 и 443, но заблокируйте всё остальное. Используйте команду iptables для настройки правил фильтрации:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

iptables -A INPUT -j DROPСценарий второй: дополнительная защита с помощью локального межсетевого экрана

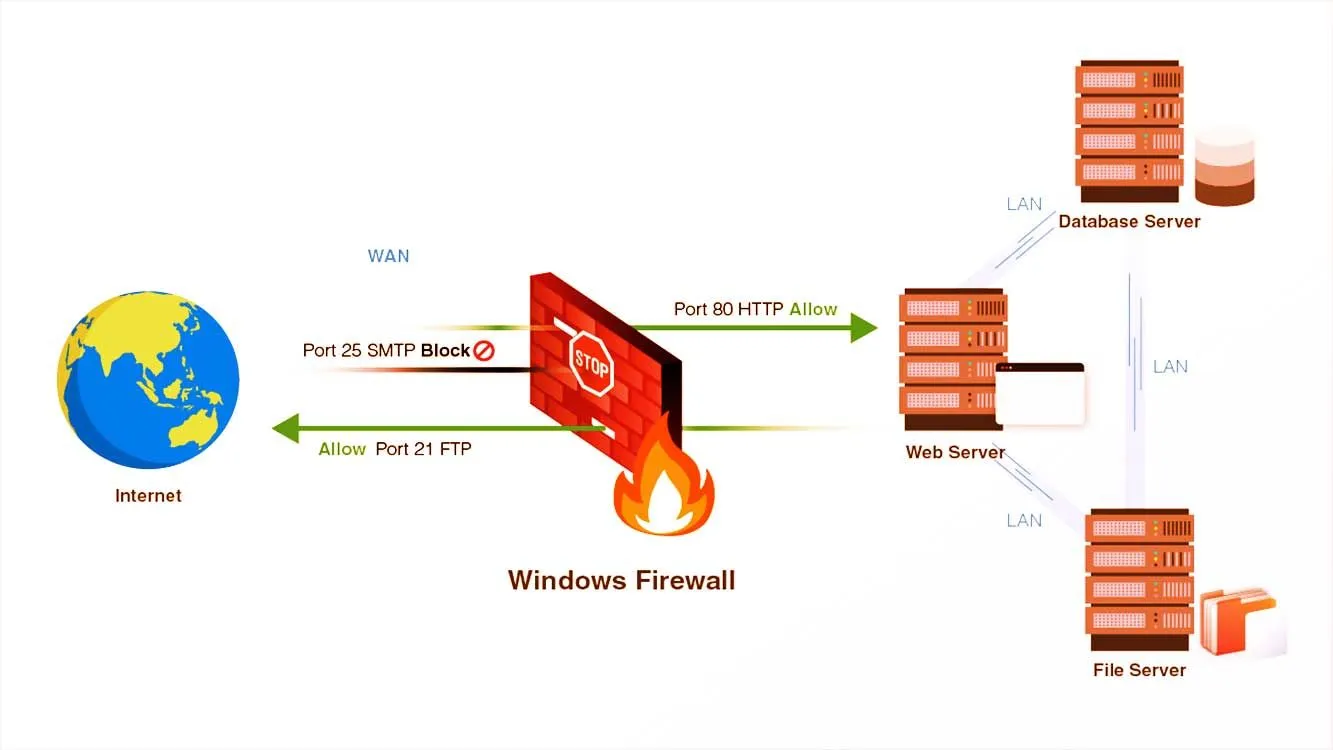

Локальный межсетевой экран (например, iptables или Windows Firewall) — это первый рубеж обороны. Он позволяет фильтровать входящий и исходящий трафик на уровне операционной системы.

Как настроить:

-

Определите политику по умолчанию:

Все соединения должны быть заблокированы, кроме явно разрешённых. -

Настройте правила для конкретных портов:

Например, разрешите SSH-подключения только с определённых IP-адресов:

iptables -A INPUT -p tcp --dport 22 -s 192.168.1.100 -j ACCEPTЛогируйте подозрительные действия:

-

Включите логирование для анализа атак.

-

Обновляйте правила регулярно:

Удаляйте ненужные правила и добавляйте новые по мере необходимости.

Преимущества:

- Локальный межсетевой экран работает даже при отключении внешнего доступа.

- Вы можете быстро адаптировать правила под текущие задачи.

Сценарий третий: облачный межсетевой экран как дополнительный уровень защиты

Многие облачные провайдеры (например, AWS, Google Cloud, Azure) предлагают собственные межсетевые экраны. Эти решения позволяют контролировать трафик на уровне сети, что особенно полезно для распределённых систем.

Как использовать:

-

Настройте группы безопасности:

В AWS это называется Security Groups. Укажите, какие порты и протоколы разрешены для входящего трафика. -

Ограничьте диапазоны IP-адресов:

Например, разрешите доступ к порту 22 только с вашего офисного IP. -

Используйте виртуальные частные сети (VPC):

Создайте изолированную сеть для ваших серверов. -

Мониторинг и аудит:

Включите логирование и анализируйте подозрительные события.

Преимущества:

- Облачные межсетевые экраны масштабируются автоматически.

- Они часто интегрируются с другими сервисами безопасности.

Сценарий четвёртый: использование виртуального NGFW для максимальной защиты

NGFW (Next-Generation Firewall) — это современное решение, которое сочетает традиционные функции межсетевого экрана с продвинутыми возможностями, такими как инспекция трафика, предотвращение вторжений (IPS) и анализ угроз.

Как настроить:

-

Установите NGFW:

Используйте решения от компаний, таких как Palo Alto Networks, Fortinet или Cisco. -

Настройте политики безопасности:

Определите, какие приложения и протоколы разрешены. -

Используйте SSL-инспекцию:

Проверяйте зашифрованный трафик на наличие угроз. -

Автоматизируйте реакцию на угрозы:

Настройте автоматическое блокирование подозрительных IP-адресов.

Преимущества:

- Уровень защиты значительно выше, чем у традиционных межсетевых экранов.

- Возможность глубокого анализа трафика и предотвращения сложных атак.

Заключение

Работа с сетевыми портами — это искусство баланса между доступностью и безопасностью. Открытые порты необходимы для функционирования систем, но они также являются потенциальными уязвимостями. Чтобы минимизировать риски, важно соблюдать несколько ключевых принципов:

- Минимизируйте количество открытых портов.

- Используйте многоуровневую защиту (локальные и облачные межсетевые экраны, NGFW).

- Регулярно проверяйте и обновляйте настройки безопасности.

- Не забывайте про обучение сотрудников и аудит системы.

Помните: безопасность — это не статическое состояние, а постоянный процесс. Будьте бдительны, и ваш цифровой порт всегда будет защищён.